Soal-soal Keamanan Jaringan TKJ

Disusun Oleh:1.Bayu Kusuma Yudha

2.Herdy Ahmad S.Y

3.Ilham Utama Putra

4.Fadli Firdaus

|

| Contoh Soal Keamanan Jaringan TKJ SMKN 2 B.Lampung |

SQL Injection adalah salah satu serangan pada keamanan jaringan.....

a.Software

b.System

c.Fisik

d.Logic

e.HardwareSerangan keamanan jaringan pada sisi sosial dengan memanfaatkan kepercayaan pengguna disebut.....

a.Traffic Flooding

b.Request Flooding

c.Social Enginering

d.Denial Of Service

e.DefaceProgram yang sepertinya bermanfaat padahal tidak karena uploaded hidden program dan script perintah yang membuat sistem rentan gangguan adalah.....

a.Virus

b.Spyware

c.Worm

d.Phising

e.Trojan HorseLangkah-langkah untuk mengenkripsi suatu folder adalah.....

a.Klik Kanan pada folder > cetang menu Encrytp contents to secure data

b.Klik kanan pada folder> Advanced> centang menu Encrypt contents to secure data

c.Klik kanan pada folder> Properties> centang menu Encrypt contents to secure data

d.Klik kanan pada folder> Security> centang menu Encrypt contents to secure data

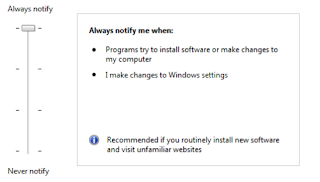

e.Klik kanan pada folder> Properties> Advanced> centang menu Encrypt contents to secure dataPada tingakatan control user pada gambar dibawah menunjukkan bahwa.....

Soal Keamanan Jaringan Terbaru

a.Ada pemberitahuan jika ada perubahan terhadap computer saja

b.Selalu ada pemberitahuan jika ada unfamiliar website

c.Ada pemberitahuan jika ada perubahan setting windows

d.Ada pemberitahuan jika menggunakan familiar program

e.Tidak ada pemberitahuan sama sekaliDeep Freeze hampir sama dengan back up, untuk deep freezer perbedaannya terdapat pada.....

a.Pemilihan data/File

b.Pemilihan pengguna

c.Pemilihan drive

d.Pemilihan program

e.Data yang bisa digunakanPerhatikan poin-poin berikut ini!

(A) Terjadi gangguan pada pengkabelan

(B) Kerusakan Harddisk

(C) Koneksi tak terdeteksi

Dari ciri-ciri di atas merupakan contoh dari serangan.....

a.Serangan dari pihak lain

b.Serangan Hati

c.Serangan Logik

d.Serangan Virus

e.Serangan FisikApa yang dimaksud Request Flooding.....

a.Serangan pada perubahan tampilan

b.Serangan pada system dengan menghabiskan resource pada system

c.Serangan dengan membanjiri banyak request pada system yang di layani oleh layanan tersebut

d.Hacking pada system computer dan mendapat akses basis data pada system

e.Serangan pada social dengan memanfaatkan kepercayaan penggunaSimak poin-poin di bawah ini!

(1) Tata kelola sistem komputer

(2) Pengaturan kerapian pengkabelan

(3) Etika menggunakan jaringan komputer

(4) Manajemen waktu akses

Berdasarkan ciri-ciri di atas yang merupakan contoh kebijakan organisasi ditunjukkan oleh nomor.....

a.1,2,3,4

b.3,4

c.2,3,4

d.1,2,4

e.1,2ASCII Kepanjangan dari.....

a.American Standart Code Information Interchange

b.American Standart Code Infromatika Interchange

c.American Standart Code for Information Interchange

d.American Standart Code for Information Interval

e.American Standart Code Information IntervalAplikasi Deep Freeze dikembangkan oleh.....

a.Faranics Comporation

b.Faronics Comporation

c.Faronics Comparation

d.Fardocs Comparation

e.Farnocs Comparation"Proses untuk menilai atau menimbang arsitektur keamanan sistem operasi serta proses auditing (memeriksa kembali)", merupakan pengertian dari.....

a.Sistem hardening

b.Sistem Keamanan Jaringan

c.Sistem Enkripsi

d.Sistem Device Control

e.Sistem BIOS"Serangan pada sisi sosial dengan memanfaatkan kepercayaan pengguna, hal ini memanfaatkan kelemahan pengguna dalam sosial media" merupakan pengertian dari.....

a.SQL injection

b.DoS

c.Request Flooding

d.Traffic Flooding

e.Social EngineringSerangan dengan menggunakan code berbahaya dengan menyisipkan virus, worm/trojan horse" merupakan pengertian dari.....

a.SQL injection

b.DoS

c.Malicious Code

d.Traffic Flooding

e.Social EngineringIDS merupakan kepanjangan dari.....

a.Intersection Domain System

b.Insecsion Diferent Security

c.Intrusion Detection System

d.International Deface Security

e.Internet Deface SystemSerangan pada keamanan jaringan dengan membanjiri lalu lintas jaringan adalah.....

a.Request Flooding

b.DoS (Denial of Service)

c.Traffic Flooding

d.Deface

e.SQL InjectionBerikut ini adalah jenis-jenis firewall, kecuali.....

a.Packet Filtering Gateway

b.Statefull Multilayer Inspection Firewall

c.Application Layer Gateway

d.Multilayer Inspection Firewall

e.Circuit Level GatewayJenis firewall yang memberikan fitur terbanyak dan memberikan tingkat keamanan yang paling tinggi adalah.....

a. Packet Filtering Gateway

b.Statefull Multilayer Inspection Firewall

c.Application Layer Gateway

d.Multilayer Inspection Firewall

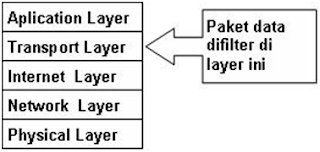

e.Circuit Level GatewayMenurut gambar di bawah, jenis firewall apakah yang bertugas.....

Contoh Soal Keamanan Jaringan

a.Packet Filtering Gateway

b.Statefull Multilayer Inspection Firewall

c.Application Layer Gateway

d.Multilayer Inspection Firewall

e.Circuit Level GatewayFilm di bawah ini yang merupakan dalam pengajaran keamanan jaringan yaitu.....

a.The Sneaker

b.Sneakers

c.The Sneakers

d.The Legend

e.SneakerPerhatikan Gambar Berikut ini!

Advanced Attributes

Gambar di atas merupakan langkah untuk.....

a.Menyisipkan Data

b.Encrypt

c.Compress Data

d.Mengamankan Akun

e.Pengiriman Data pada WorkgroupLogo Deep Freeze adalah.....

a.Hewan Beruang Hitam

b.Hewan Beruang Putih

c.Hewan Mawar Putih

d.Tembok Api

e.Hewan Mawar HitamTata kelola jaringan komputer termasuk salah satu dari.....

a.Kebijakan perorang

b.Kebijakan masyarakat

c.Kebijakan sendiri

d.Kebijakan negara

e.Kebijakan organisasiDeface termasuk serangan dari.....

a.Perubahan tampilan

b.Perubahan user

c.Perubahan gambar

d.Perubahan client

e.Perubahan desktopEtika menggunakan jaringan komputer termasuk kebijakan dari.....

a.Kebijakan pengguna komputer

b.clietn

c.Kebijakan pengguna jaringan

d.user

e.Kebujakan pengguna serverYang termasuk jenis metode enkripsi adalah.....

a.SDSL

b.RHR

c.SASL

d.SSL

e.SHSSSL merupakan kepanjangan dari.....

a.Social Security LAN

b.Secure Socket Layer

c.Security Server Line

d.Security socket Line

e.Security Server LayerAlat dalam Windows untuk melihat aktivitas software yang berjalan adalah.....

a.Control Panel

b.Task Manager

c.Software Equipment

d.Security Equipment

e.Security PanelRahasia dari segala rahasia adalah.....

a.System Requirement

b.Kata Kunci

c.Riset

d.Software Requirement

e.Keamanan DasarDalam mengamankan file, Script untuk menyisipkan file/Data pada gambar adalah.....

a.copy /c asalgbr.jpg++ filenya.rar hasilnya.jpg

b.copy /b -c asalgbr.jpg+filenya.rar hasilnya.jpg

c.copy /c asalgbr.jpg+filenya.rar hasilnya.jpg

d.copy /c -b asalgbr.jpg++filenya.rar hasilnya.jpg

e.copy /b asalgbr.jpg+filenya.rar hasilnya.jpg

Sekian mengenai contoh soal keamanan jaringan TKJ selamat mengerjakan

EmoticonEmoticon